IT之家 10 月 11 日消息,开源压缩软件 7-Zip 被发现存在两项高危安全漏洞,攻击者可能利用该漏洞远程执行任意代码。研究人员建议所有用户立即更新至最新版本 25.00,以避免潜在风险。

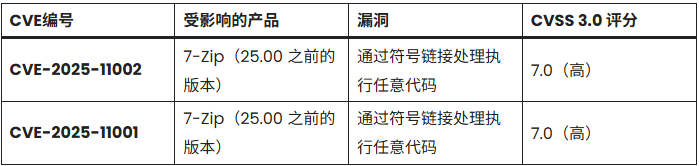

根据通报资料,这两项漏洞编号为 CVE-2025-11001 和 CVE-2025-11002,影响所有旧版 7-Zip 软件。

漏洞的核心问题出现在程序对 ZIP 文件中符号链接(symbolic link)的处理方式。攻击者可通过构造恶意 ZIP 压缩包,诱使受害者在存在漏洞的版本中解压该文件,从而触发目录遍历(directory traversal)漏洞。

一旦攻击成功,系统在解压时可能会将文件写入预期目录之外的位置,甚至是敏感系统路径,从而植入恶意代码或程序。虽然攻击需要用户主动打开该压缩文件,但只要受害者执行了解压操作,攻击代码即可在目标计算机上以当前用户或服务账户权限运行。

报告显示,这两项漏洞在 CVSS 3.0 评分中均被评为 7.0(高危级别)。成功利用后,攻击者可在受影响系统上执行任意代码,进而可能造成系统被完全控制、数据被窃取,或为勒索软件等进一步攻击提供通道。

尽管漏洞利用的复杂度较高且需用户交互,因此未被评为“严重级别(Critical)”,但考虑到 7-Zip 的广泛使用范围,其对系统保密性、完整性与可用性的潜在威胁仍不容忽视。

IT之家提醒,7-Zip 官方团队已于 2025 年 10 月 7 日发布新版 25.00 并修复了以上安全问题。漏洞最初由 GMO Flatt Security Inc. 的安全研究员 Ryota Shiga 报告,并与 takumi-san.ai 团队协作完成披露。

根据披露流程,研究人员于 2025 年 5 月 2 日向厂商通报漏洞,随后在补丁发布后联合发布了安全公告。目前,安全机构建议所有用户立即更新至 7-Zip 25.00 版本,以防止系统遭受潜在的远程攻击。

]article_adlist–>

<!-- 非定向300*250按钮 17/09 wenjing begin --> <!-- 非定向300*250按钮 end -->

</div>