IT之家 10 月 31 日消息,Arctic Wolf Labs 今日发布报告,称其安全研究人员发现黑客组织 UNC6384 正在利用 Windows 零日漏洞,对欧洲多国外交机构展开网络攻击,受影响的目标包括匈牙利、比利时、塞尔维亚、意大利、荷兰及其他欧洲国家的外交部门。

针对外交活动的钓鱼攻击

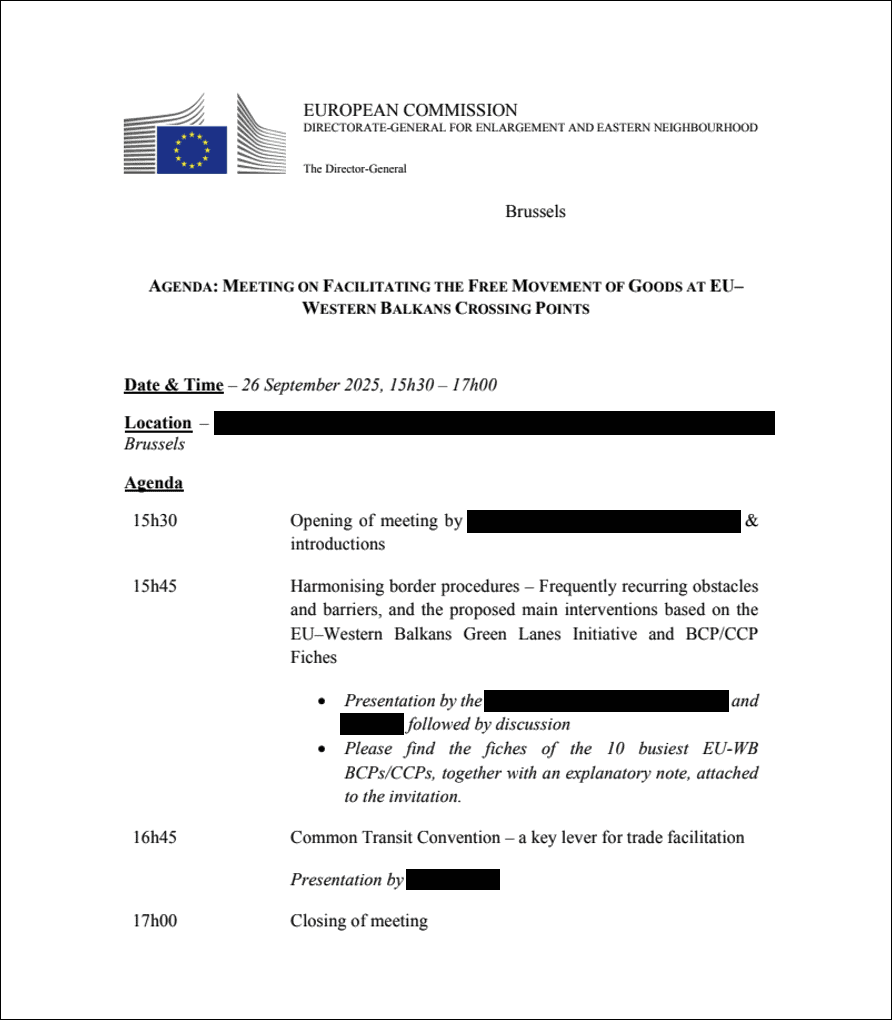

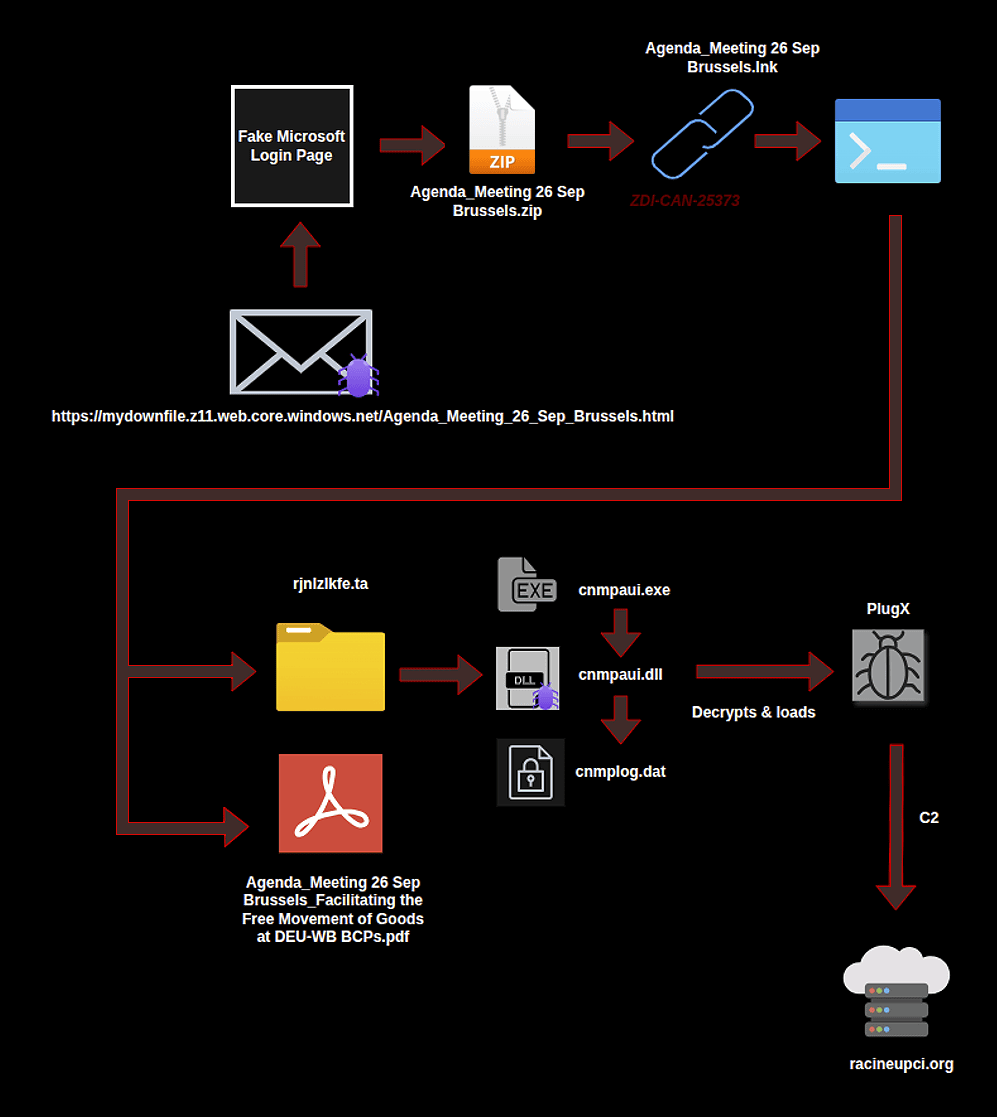

据 Arctic Wolf Labs,这一攻击链始于带有外交会议主题的鱼叉式钓鱼邮件,诱导收件人打开恶意 LNK 文件。这些文件伪装为与北约防务采购研讨会、欧盟委员会边境事务会议等相关的快捷方式文件。

▲ 诱饵 PDF 文档

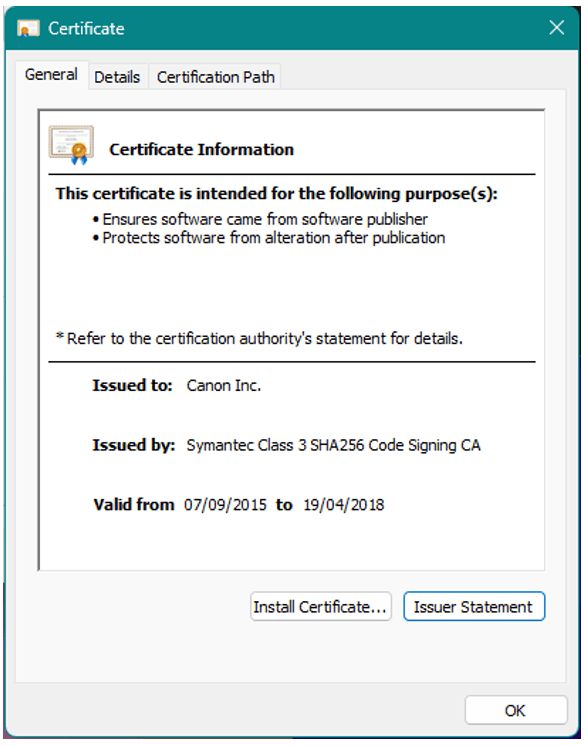

▲ 诱饵 PDF 文档攻击者利用一个高危的 Windows LNK 漏洞(IT之家注:编号 CVE-2025-9491),植入名为 PlugX 的远程访问木马(RAT)程序,以在受害系统中建立持久访问,从而监控外交通信并窃取敏感信息。

Arctic Wolf Labs 指出,该行动归属于一个被追踪为 UNC6384 的黑客组织。该组织长期针对东南亚及欧洲的外交机构开展网络间谍活动。

攻击范围扩大

Arctic Wolf Labs 与 StrikeReady 的分析显示,这一网络间谍活动在近期有所扩大。最初攻击目标集中在匈牙利与比利时的外交机构,如今已扩展至塞尔维亚政府部门及意大利、荷兰等国的外交实体。

Arctic Wolf Labs 高度确信,此次攻击行动源于 UNC6384 组织。这一判断基于多项证据,包括恶意软件工具链、战术特征、攻击目标一致性以及与该组织以往行动的基础设施重叠。

零日漏洞仍未修补

该零日漏洞允许攻击者在目标 Windows 系统上远程执行任意代码,但需受害者交互配合,例如访问恶意网页或打开恶意文件。

CVE-2025-9491 存在于 Windows 处理.LNK 快捷方式文件的方式中,攻击者可通过在快捷方式命令行参数结构中填充空格,隐藏恶意指令,从而在用户不知情的情况下执行代码。

早在 2025 年 3 月,趋势科技(Trend Micro)分析师就发现该漏洞已被至少 11 个黑客组织与网络犯罪团伙广泛利用,其中包括 Evil Corp、APT43(又称 Kimsuky)、Bitter、APT37、Mustang Panda、SideWinder、RedHotel、Konni 等。

趋势科技当时指出:“这些攻击活动中使用了多种恶意软件载荷与加载器,如 Ursnif、Gh0st RAT 与 Trickbot,并借助恶意软件即服务(MaaS)平台,使威胁形势更加复杂。”

微软今年 3 月曾回应媒体称,将“考虑修复”该漏洞,但由于其“尚未达到立即修复的标准”,因此暂未发布安全更新。目前,这一被广泛利用的漏洞仍未有官方补丁。

]article_adlist–>

<!-- 非定向300*250按钮 17/09 wenjing begin --> <!-- 非定向300*250按钮 end -->

</div>